title: 深入理解高级加密标准(Advanced Encryption Standard)

date: 2024/4/23 20:04:36

updated: 2024/4/23 20:04:36

tags:

- AES概述

- 加密原理

- 优势特点

- 算法详解

- 安全性

- 应用实践

- 案例分析

第一章:AES概述

AES的历史和背景

- 历史: 高级加密标准(Advanced Encryption Standard,AES)是一种对称密钥加密标准,由美国国(Advanced Encryption Standard),家标准与技术研究所(NIST)于2001年发布。AES取代了之前的数据加密标准(Data Encryption Standard,DES),成为目前广泛使用的加密算法之一。

- 背景:即高级加密标准,是一种对称密钥加密算法,是美国国家标准与技术 AES的产生是为了解决DES存在的密钥长度过短、安全性不足等问题,以适应当时互联网和电子商务快速发展的需求。AES研究所(NIST)于2001年正式公布的一种加密标准,用来替经过了严格的密码学分析和评估,成为一种安全可靠的加密算法。

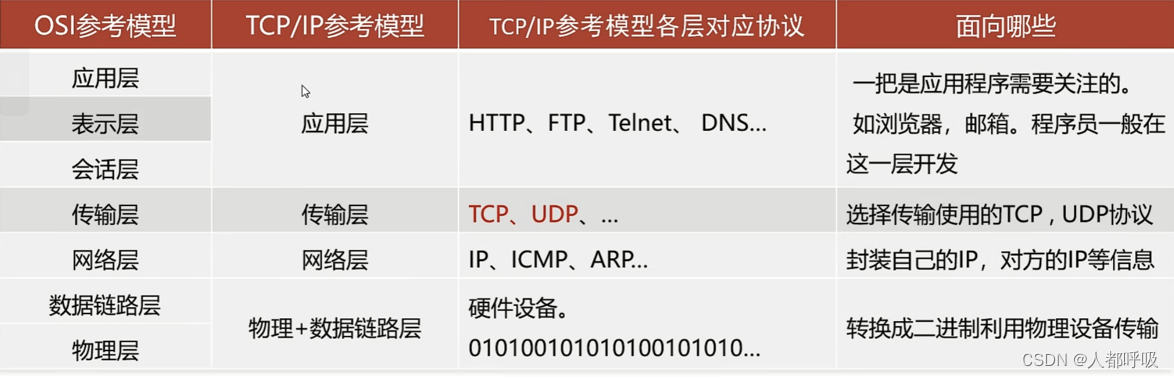

AES的基本原理

- 对称密钥加密: AES是一种对称密钥加密算法,即加密和解密使用相同的密钥。这种加密代之前的DES(Data Encryption Standard方式效率高,适用于大规模数据的加密和解密操作。

- 替代网络: AES使用代换-置换网络(Substitution-Permutation Network,SPN)结构,包括代换层和置换层,通过多轮迭代运算实现加密和解密过程。

- 轮函数: AES中的轮函数包括字节替代、行移位、列混淆和轮密钥加法等操作,通过多轮轮函数的迭代实现数据的混淆和扩散,)。DES因为密钥长度短(56位)而逐渐显露出安全性不足的问题增强了加密算法的安全性。

AES的优势和特点

- 安全性高: AES经过了广泛的密码学分析和评估,被,于是NIST通过国际竞赛的形式选择AES的算法作为其替代方案。

AES的算法来自于比利时密码学家Joan Daemen和Vincent Rijmen提出的Rijndael算法,该证明具有很高的安全性,能够抵抗目前已知的攻击方法。

- 效率高: AES在软硬件实现上都具有较高的效率,加密速度快,适用于各种计算平台和设备。

- 灵活性强: AES算法在竞赛中被选为AES标准。自2001年起,AES已成为广支持多种密钥长度(128位、192位、256位),可以根据不同安全需求选择合适的密钥长度。

- 广泛应用: AES已成为许多安全通信协议(如SSL/TLS)、数据存储系统和网络安全设备的标准加密算法,得到了广泛的应用和支持。

第二章:AES算法

AES的加密和解密过程

-

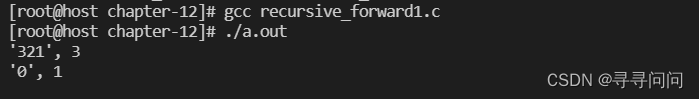

加密过程:

- 初始轮(AddRoundKey): 将明文与初始密钥进行按位异或操作。

- 多轮迭代(9/11/13轮): 每轮包括SubBytes(字节替代)、ShiftRows(行移位)、MixColumns(列混淆)和AddRoundKey(轮密钥加)操作。

- 最后一轮: 不包括MixColumns操作,仅进行SubBytes、ShiftRows和AddRoundKey操作。

- 输出密文: 最终得到加密后的密文。

-

解密过程: 解密过程与加密过程类似,但使用的是逆操作,包括逆SubBytes、逆ShiftRows、逆MixColumns和逆AddRoundKey操作。

AES的密钥调度算法

- AES的密钥调度算法用于生成每一轮所需的轮密钥。

- 密钥扩展: 通过对初始密钥进行一系列操作生成多个轮密钥,用于每轮的AddRoundKey操作。

- 密钥调度核心: 包括字节替代、循环左移、轮常数和轮密钥混合等操作,确保生成的轮密钥安全且与原始密钥无关。

AES的轮函数和S盒设计

- 轮函数: AES的轮函数包括SubBytes、ShiftRows、MixColumns和AddRoundKey操作,这些操作结合在一起提供了高度的混淆和扩散。

- S盒设计: AES中的S盒是一个固定的字节替代盒,用于SubBytes操作。S盒经过严格的密码学分析和选择,具有良好的非线性性和扩散性,增强了AES的安全性。

第三章:AES的安全性

AES的安全性分析

AES(Advanced Encryption Standard)是一种对称加密算法,被广泛应用于保护数据的安全性。AES的安全性取决于其设计的几个关键方面:

- 密钥长度: AES支持128位、192位和256位三种密钥长度。一般来说,密钥长度越长,破解难度越大,安全性越高。推荐使用256位密钥以获得最高级别的安全性。

- 轮数: AES的安全性与轮数有关,一般128位密钥对应10轮,192位密钥对应12轮,256位密钥对应14轮。增加轮数可以增强加密算法的安全性,但也会增加计算成本。

- S盒设计: AES的S盒(Substitution Box)经过专门设计,具有良好的非线性性和扩散性,增强了AES的安全性。S盒的设计是AES抵抗差分攻击和线性攻击的关键。

- 密钥调度算法: AES使用密钥调度算法生成轮密钥,确保生成的轮密钥与原始密钥无关,增加了密码的复杂性,提高了安全性。

AES的抗攻击性能

AES具有很好的抗攻击性能,主要表现在以下几个方面:

- 差分攻击(Differential Cryptanalysis): AES对差分攻击有较好的抵抗能力,这种攻击方式需要大量的明文-密文对来分析密码算法的性质,而AES的S盒设计和轮函数的复杂性使得差分攻击变得更加困难。

- 线性攻击(Linear Cryptanalysis): AES对线性攻击也有较好的抵抗能力,线性攻击利用线性逼近的特性来破解密码算法,AES的设计使得线性攻击难以成功。

AES的密钥长度选择

在选择AES的密钥长度时,应根据所需的安全级别和性能需求来决定:

- 对于一般应用,128位密钥已经足够安全,而且具有较好的性能表现。

- 如果需要更高级别的安全性,可以选择192位或256位密钥。256位密钥提供了最高级别的安全性,但会增加加密和解密的计算成本。

- 在实际应用中,应权衡安全性和性能需求,选择合适的密钥长度。

综上所述,AES是一种安全性较高的加密算法,通过选择适当的密钥长度和轮数,以及合理设计的S盒和密钥调度算法,可以提供有效的数据保护和抗攻击性能。

第四章:AES的应用

AES在数据加密中的应用

AES在数据加密中被广泛应用,用于保护数据的机密性和完整性。以下是AES在数据加密中的一些常见应用:

- 文件加密: AES可用于加密文件,确保文件在存储或传输过程中不被未经授权的访问者获取。

- 数据库加密: 数据库中的敏感数据可以使用AES进行加密,以防止数据库泄露导致数据泄露。

- 通信加密: 在网络通信中,AES可用于加密通信内容,确保通信数据的机密性,防止被窃听者获取敏感信息。

- 移动设备加密: 移动设备中的数据可以使用AES进行加密,保护用户的个人信息和隐私数据。

AES在网络安全中的应用

AES在网络安全中扮演着重要的角色,用于保护网络通信的安全性。以下是AES在网络安全中的一些应用:

- VPN加密: 虚拟私人网络(VPN)中的数据通常使用AES进行加密,确保远程访问者和分支机构之间的通信安全。

- SSL/TLS加密: 在Web通信中,SSL/TLS协议使用AES加密算法来保护网站和用户之间的数据传输,确保数据的机密性。

- 数据包加密: 网络数据包可以使用AES进行加密,防止中间人攻击和数据篡改。

- 数字签名: AES也可以与数字签名算法结合使用,确保数据的完整性和认证性。

AES在软件和硬件中的实现

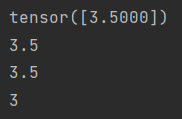

AES可以在软件和硬件中实现,提供数据加密和解密功能。在软件中,AES通常通过调用加密库或使用加密算法实现。在硬件中,AES可以通过专用的加密芯片或FPGA实现加速加密运算。

在软件中实现AES时,可以使用各种编程语言(如C、C++、Java等)提供的加密库,或者使用开源的加密算法库(如OpenSSL、Crypto++等)来实现AES算法。

在硬件中实现AES时,可以使用专门设计的加密芯片(如TPM芯片)或者使用FPGA(现场可编程门阵列)来加速AES加密运算。硬件实现通常能提供更高的性能和安全性,适用于对加密性能要求较高的场景。

第五章:AES的未来发展

AES的发展历程

AES(高级加密标准)是一种对称加密算法,由美国国家标准与技术研究院(NIST)于2001年发布。AES的发展历程可以简要总结如下:

- 选定过程: 在1997年,NIST发起了AES算法的选定过程,邀请全球加密专家提交候选算法进行评估和比较。

- Rijndael算法: 经过多轮评审和测试,Rijndael算法被选定为AES的标准,取代了之前的DES算法。

- 标准化: AES算法在2001年被正式标准化,并成为了美国政府采用的加密标准。

- 广泛应用: 自标准化以来,AES已成为最流行的对称加密算法之一,被广泛应用于各种领域,包括网络通信、数据存储、移动设备等。

AES的标准化和演进

AES的标准化过程经历了严格的评审和测试,确保算法的安全性和性能。虽然AES本身已经被广泛接受和应用,但在未来仍可能经历一些演进:

- 性能优化: 针对特定应用场景,可能会对AES进行性能优化,提高加密速度和效率。

- 安全性更新: 随着计算能力的增强和密码分析技术的发展,可能会出现对AES的攻击,因此可能需要对AES进行安全性更新,以抵御新型攻击。

- 量子计算: 随着量子计算技术的发展,传统的对称加密算法可能会受到威胁,AES也可能需要在量子计算环境下进行更新或替代。

AES在未来的应用前景

AES作为一种安全可靠的对称加密算法,其在未来仍将有广泛的应用前景,包括但不限于以下方面:

- 云安全: 随着云计算的普及,AES将继续在云安全领域发挥重要作用,保护云服务中的数据安全。

- 物联网安全: 在物联网领域,AES可用于保护物联网设备之间的通信数据,确保物联网系统的安全性。

- 区块链安全: 区块链技术的发展需要强大的加密算法来保护交易数据的安全,AES可以在区块链系统中发挥重要作用。

- AI安全: 随着人工智能技术的快速发展,AES可用于保护机器学习模型和数据的安全,防止恶意攻击和数据泄露。

总的来说,AES作为一种经典的对称加密算法,将在未来继续扮演重要角色,保护各种信息系统的安全性。同时,随着技术的发展,AES可能会不断演进和优化,以适应新的安全挑战和应用场景。

第六章:AES的高级应用

AES与其他加密算法的比较

AES(Advanced Encryption Standard)是一种对称加密算法,与其他加密算法相比具有以下优势:

- 安全性: AES经过广泛的安全性分析和评估,被广泛认可为安全可靠的加密算法,能够抵御当前的攻击手段。

- 效率: AES在软硬件平台上有较高的性能表现,加密解密速度快,适合对大量数据进行加密处理。

- 标准化: AES已被美国国家标准与技术研究所(NIST)确定为加密标准,被广泛应用于各种领域。

- 适用性: AES适用于各种应用场景,包括网络通信、数据存储、移动设备等,具有较高的通用性。

AES在云计算和物联网中的应用

- 云计算: 在云计算环境中,数据需要在网络上传输和存储,使用AES可以对数据进行加密保护,确保数据在传输和存储过程中的安全性,防止数据泄露和篡改。

- 物联网: 在物联网中,大量设备需要进行通信和数据交换,使用AES可以对通信数据进行加密,防止数据被恶意窃取或篡改,保障物联网系统的安全性和稳定性。

AES在区块链和人工智能中的应用

- 区块链: 区块链技术依赖于加密算法来保护交易数据的安全性和完整性,AES可以用于对区块链中的数据进行加密,确保交易记录不被篡改,保障区块链系统的安全性。

- 人工智能: 在人工智能领域,机器学习模型和数据的安全性至关重要,使用AES可以对机器学习模型和数据进行加密保护,防止机密信息泄露和恶意攻击,确保人工智能系统的可靠性和安全性。

综上所述,AES作为一种安全可靠的加密算法,在云计算、物联网、区块链和人工智能等领域都有广泛的应用前景,能够有效保护数据的安全性和隐私,确保信息系统的稳定运行和用户数据的保护。

第七章:AES的实践案例

AES在线加密解密

AES(Rijndael)加密解密

https://amd794.com/aesencordec

AES在企业信息安全中的应用案例

- 数据加密保护: 企业通常使用AES对敏感数据进行加密,包括客户信息、财务数据等,以防止数据泄露和未经授权的访问。

- 通信加密: 企业内部通信、文件传输等敏感信息的传输过程中,可以使用AES加密算法确保数据传输的安全性,防止信息被窃取或篡改。

- 数据库加密: 企业数据库中存储的重要数据可以使用AES进行加密保护,防止数据库被攻击者非法访问或恶意篡改。

AES在政府和军事领域的应用案例

- 保密通信: 政府和军事部门经常使用AES对机密通信和文件进行加密,确保敏感信息的安全传输和存储。

- 情报保护: 情报机构使用AES加密算法来保护重要情报数据的安全性,防止敌对势力获取敏感信息。

- 网络安全: 政府和军事网络系统中的数据传输和存储都可能使用AES进行加密,以应对网络攻击和信息泄露的威胁。

AES在金融和医疗领域的应用案例

- 金融交易安全: 金融机构通过AES加密算法保护客户的交易数据和个人信息,确保在线银行、支付系统等金融服务的安全性。

- 医疗数据保护: 医疗机构使用AES对患者的医疗记录和个人信息进行加密,保护患者隐私,同时确保医疗数据的安全性和完整性。

- 电子病历加密: 医疗机构可以使用AES对电子病历进行加密,防止未经授权的访问和篡改,保障患者的隐私和医疗信息安全。